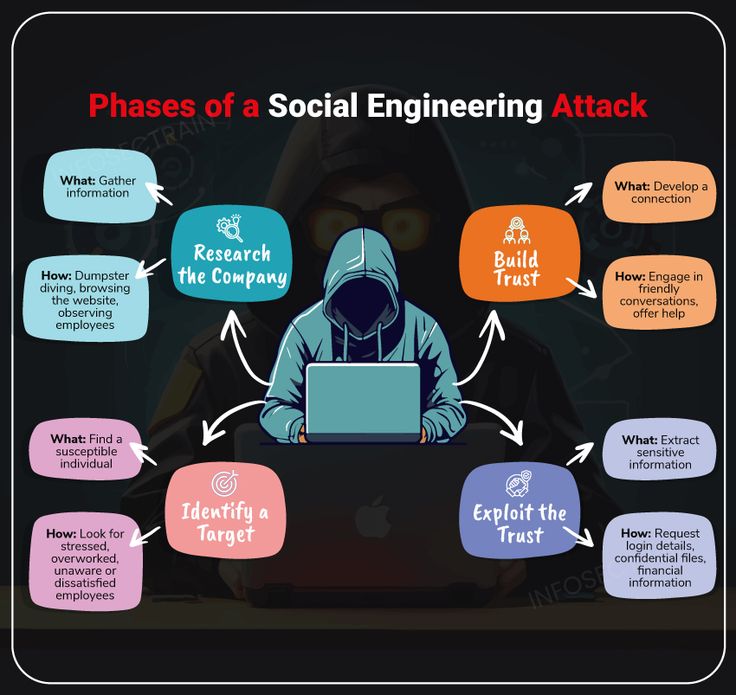

Mô hình này là một sơ đồ minh họa (flowchart) theo kiểu vòng tròn phân cấp, mô tả các giai đoạn của một cuộc tấn công kỹ thuật xã hội (social engineering attack). Social engineering là phương pháp tấn công dựa trên việc thao túng hành vi con người để lấy thông tin nhạy cảm, thay vì khai thác lỗ hổng kỹ thuật. Sơ đồ được thiết kế với hình ảnh hacker (người đeo mũ trùm đầu, ngồi trước laptop) ở trung tâm, tượng trưng cho kẻ tấn công, và các giai đoạn được sắp xếp xung quanh theo chiều kim đồng hồ, thể hiện quá trình tuần tự từ thu thập thông tin đến khai thác. Các hộp màu sắc khác nhau (xanh dương, cam, hồng, tím) phân biệt các giai đoạn, với mũi tên chỉ hướng chảy để nhấn mạnh tính liên kết.

Tôi sẽ phân tích từng phần một cách chi tiết, bao gồm:

- Cấu trúc tổng thể: Cách các giai đoạn kết nối.

- Phân tích từng giai đoạn: Ý nghĩa, phương pháp (How), mục tiêu (What), và ví dụ thực tế.

- Mối liên hệ và tác động: Cách quá trình dẫn đến thành công tấn công.

- Ưu điểm, hạn chế và ứng dụng phòng thủ: Đánh giá và lời khuyên thực tế.

1. Cấu trúc tổng thể

- Tiêu đề: “Phases of a Social Engineering Attack” (Các giai đoạn của một cuộc tấn công kỹ thuật xã hội). Đây là chủ đề chính, nhấn mạnh rằng tấn công không phải ngẫu nhiên mà là quy trình có hệ thống.

- Phân cấp (theo chiều kim đồng hồ, bắt đầu từ trái trên):

- Giai đoạn 1: Research the Company (Nghiên cứu công ty) – Màu xanh dương.

- Giai đoạn 2: Identify a Target (Xác định mục tiêu) – Màu hồng.

- Giai đoạn 3: Build Trust (Xây dựng lòng tin) – Màu cam.

- Giai đoạn 4: Exploit the Trust (Khai thác lòng tin) – Màu tím.

- Yếu tố hỗ trợ: Mỗi giai đoạn có hai hộp phụ:

- “What” (Mục tiêu): Mô tả kết quả mong muốn.

- “How” (Phương pháp): Cách thực hiện cụ thể.

- Trung tâm: Hình ảnh hacker với laptop và mũi tên chỉ vào các giai đoạn, ngụ ý kẻ tấn công điều khiển toàn bộ quá trình. Các biểu tượng (bánh răng cho nghiên cứu, mục tiêu cho xác định, liên kết cho xây dựng lòng tin, khóa cho khai thác) làm sơ đồ trực quan hơn.

- Hướng chảy: Mũi tên nối các giai đoạn theo vòng tròn, thể hiện tính tuần tự và lặp lại nếu cần. Toàn bộ mô hình nhấn mạnh rằng social engineering khai thác yếu tố con người (tâm lý, cảm xúc) hơn là công nghệ.

Sơ đồ sử dụng thiết kế hiện đại, màu sắc nổi bật và ngôn ngữ ngắn gọn, phù hợp cho đào tạo an ninh mạng, bài thuyết trình hoặc tài liệu giáo dục về cybersecurity.

2. Phân tích từng giai đoạn

Dựa trên các khung lý thuyết tiêu chuẩn như mô hình của Kevin Mitnick (một chuyên gia social engineering nổi tiếng) hoặc NIST Cybersecurity Framework, tôi sẽ giải thích từng giai đoạn.

- Giai đoạn 1: Research the Company (Nghiên cứu công ty):

- What (Mục tiêu): Gather information (Thu thập thông tin).

- How (Phương pháp): Dumpster diving (lục thùng rác), browsing the website (duyệt web công ty), observing employees (quan sát nhân viên).

- Ý nghĩa: Đây là nền tảng, nơi kẻ tấn công thu thập dữ liệu công khai hoặc bán công khai để hiểu cấu trúc tổ chức, văn hóa và điểm yếu. Không cần kỹ thuật cao, chỉ cần kiên nhẫn. Ví dụ: Đọc LinkedIn để biết nhân viên, xem website để nắm sản phẩm/dịch vụ, hoặc lục email vứt đi để lấy mật khẩu yếu.

- Vai trò: Xây dựng hồ sơ ban đầu, giúp tránh sai lầm ở giai đoạn sau. Nếu bỏ qua, tấn công dễ thất bại do thiếu ngữ cảnh.

- Giai đoạn 2: Identify a Target (Xác định mục tiêu):

- What (Mục tiêu): Find a susceptible individual (Tìm cá nhân dễ bị ảnh hưởng).

- How (Phương pháp): Look for stressed, unaware or dissatisfied employees (Tìm nhân viên căng thẳng, thiếu nhận thức hoặc bất mãn).

- Ý nghĩa: Từ dữ liệu nghiên cứu, chọn “mục tiêu yếu” – những người dễ bị thao túng do áp lực công việc, thiếu đào tạo an ninh hoặc không hài lòng với công ty. Biểu tượng mục tiêu (target icon) nhấn mạnh tính cá nhân hóa. Ví dụ: Một nhân viên IT mới, đang stress deadline, dễ bị lừa bằng email giả mạo.

- Vai trò: Tập trung nguồn lực vào “liên kết yếu” (weak link), vì social engineering tấn công con người chứ không phải hệ thống. Theo báo cáo Verizon DBIR, 74% breach liên quan đến yếu tố con người.

- Giai đoạn 3: Build Trust (Xây dựng lòng tin):

- What (Mục tiêu): Develop a connection (Xây dựng kết nối).

- How (Phương pháp): Engage in friendly conversations, offer help (Tham gia trò chuyện thân thiện, đề nghị giúp đỡ).

- Ý nghĩa: Sử dụng kỹ thuật rapport-building để tạo cảm giác quen thuộc và đáng tin cậy. Biểu tượng liên kết (network icon) tượng trưng cho mối quan hệ giả tạo. Ví dụ: Giả dạng đồng nghiệp trên LinkedIn, chat thân thiện về sở thích chung, hoặc gọi điện “giúp đỡ” vấn đề kỹ thuật nhỏ để xây dựng uy tín.

- Vai trò: Chuyển từ xa lạ sang “bạn bè”, khai thác tâm lý con người (reciprocity – đáp đền). Đây là giai đoạn then chốt, vì lòng tin là “chìa khóa” cho giai đoạn sau.

- Giai đoạn 4: Exploit the Trust (Khai thác lòng tin):

- What (Mục tiêu): Extract sensitive information (Trích xuất thông tin nhạy cảm).

- How (Phương pháp): Request login details, confidential files, financial info (Yêu cầu chi tiết đăng nhập, file mật, thông tin tài chính).

- Ý nghĩa: Khi lòng tin đã có, yêu cầu thông tin một cách “tự nhiên” mà không gây nghi ngờ. Biểu tượng khóa (lock icon) ngụ ý “mở khóa” dữ liệu. Ví dụ: Sau khi thân thiện, gửi link phishing giả dạng “cập nhật tài khoản” để lấy mật khẩu, hoặc yêu cầu file nội bộ dưới vỏ bọc “hỗ trợ dự án”.

- Vai trò: Kết thúc chuỗi, dẫn đến thiệt hại thực tế như đánh cắp dữ liệu, ransomware hoặc truy cập hệ thống. Đây là nơi tấn công thành công, nhưng nếu lòng tin yếu, mục tiêu sẽ báo động.

3. Mối liên hệ và tác động

- Cách các giai đoạn kết nối: Quy trình tuyến tính nhưng linh hoạt – nghiên cứu cung cấp dữ liệu cho xác định mục tiêu; mục tiêu dẫn đến xây dựng lòng tin; lòng tin cho phép khai thác. Nếu một giai đoạn thất bại (ví dụ: mục tiêu cảnh giác), kẻ tấn công có thể quay lại giai đoạn trước. Trung tâm hacker thể hiện sự kiểm soát, và vòng tròn ngụ ý có thể lặp lại cho nhiều mục tiêu.

- Tác động tổng thể: Mô hình nhấn mạnh rằng social engineering hiệu quả vì khai thác “yếu tố con người” – theo Mitnick, 90% an ninh phụ thuộc vào hành vi. Thành công dẫn đến breach lớn (ví dụ: tấn công Twitter 2020 qua nhân viên lừa đảo). Thất bại thường do đào tạo kém hoặc công cụ phát hiện (như email filter).

4. Ưu điểm, hạn chế và ứng dụng phòng thủ

- Ưu điểm:

- Trực quan và dễ hiểu: Sử dụng màu sắc, biểu tượng và ngôn ngữ đơn giản, lý tưởng cho đào tạo nhân viên không chuyên IT.

- Toàn diện: Bao quát từ chuẩn bị đến thực thi, dựa trên thực tế (OSINT – Open Source Intelligence).

- Nhấn mạnh phòng thủ: Giúp tổ chức nhận ra dấu hiệu sớm (ví dụ: cuộc gọi lạ đề nghị giúp).

- Hạn chế:

- Đơn giản hóa: Không đề cập rủi ro pháp lý (social engineering có thể vi phạm luật), biến thể (như vishing – voice phishing) hoặc công cụ kỹ thuật hỗ trợ (deepfake). Trong thực tế, giai đoạn có thể chồng chéo hoặc kéo dài hàng tháng.

- Thiếu đo lường: Không có chỉ số thành công (success metrics) hoặc ví dụ thất bại.

- Ngôn ngữ tiếng Anh: Cần dịch cho ngữ cảnh Việt Nam, nơi tấn công thường qua Zalo/Facebook hơn email.

- Ứng dụng phòng thủ thực tế:

- Trong doanh nghiệp Việt Nam: Áp dụng cho ngân hàng (như Vietcombank) hoặc tech firm (FPT) để đào tạo – ví dụ: Dạy nhân viên nhận diện dumpster diving qua kiểm soát rác thải, hoặc sử dụng 2FA để chống khai thác login.

- Chiến lược: Xây dựng chương trình awareness: Mô phỏng tấn công (red teaming), kiểm tra website công khai, và theo dõi nhân viên bất mãn qua HR. Kết hợp với công cụ như SIEM (Security Information and Event Management).

- Mở rộng: Kết hợp với mô hình khác như Cyber Kill Chain của Lockheed Martin để bao quát cả kỹ thuật và xã hội.

Tổng thể, mô hình này là công cụ giáo dục xuất sắc, nhắc nhở rằng an ninh mạng bắt đầu từ con người. Nếu bạn cần ví dụ case study cụ thể (như tấn công SolarWinds) hoặc cách vẽ sơ đồ tương tự, hãy cho tôi biết nhé!